To nic trudnego. Swoją e-prywatność możesz chronić skutecznie i tanio

Ustawa o policji pozwala na inwigilację naszych komputerów i telefonów komórkowych. Pokazujemy, jak skutecznie można się przed nią bronić.

Poniższy poradnik opracowaliśmy na podstawie szkicu profesora Dariusza Jemielniaka, szefa NeRDS (New Research on Digital Societies) w Akademii Leona Koźmińskiego, stypendysty Harwardu, członka Rady Powierniczej Fundacji Wikimedia, aktywisty ruchu wolnej informacji.

Prof. Jemielniak podaje, że aplikacje i rozwiązania są jego subiektywnym wyborem, choć z racji wiedzy eksperckiej z pewnością nie zaszkodzą użytkownikom internetu i telefonów komórkowych.

Na komputerze

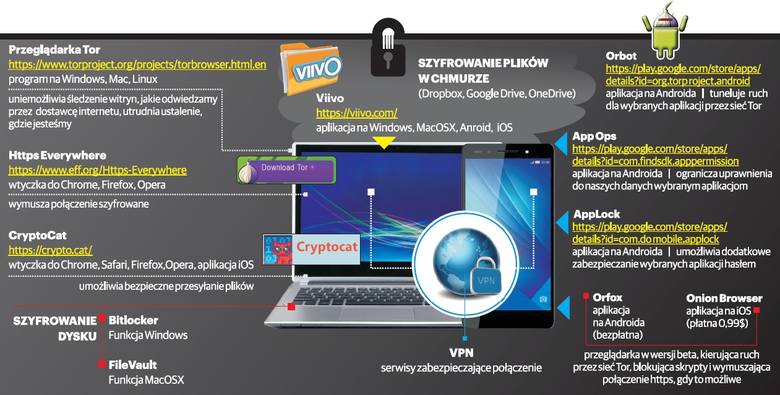

Przeglądarka Tor - jest w tym wypadku wersja polskojęzyczna. Wykorzystanie tej darmowej przeglądarki uniemożliwia śledzenie witryn, jakie odwiedzamy przez pośrednika (czyli np. przez dostawcę internetu). Utrudnia ona też stronom ustalenie, gdzie jesteśmy.

Https Everywhere - wtyczka do Chrome, Firefox, Opera, standardowych przeglądarek, wymuszająca połączenie szyfrowane (w skrócie chodzi o to, że wiele serwerów umożliwia je, ale nie domyślnie, wtyczka ta ułatwia nam życie).

VPN - serwisy zabezpieczające połączenie. Użycie VPN powoduje, że dostawca usługi i wszelcy pośrednicy nie wiedzą, jaki rodzaj danych jest przesyłany - czy to film, czy dokument tekstowy, czy coś innego (o treści nie wspominając). Usługi VPN są, w przeciwieństwie do Tor, płatne - warto jednakże rozważyć instalację na stałe serwisu VPN, zwłaszcza jeżeli bardzo istotny jest dla nas komfort wysokiej szybkości połączenia. Każdy musi wybrać taką, jaka mu pasuje (także cenowo, dobra cena to ok. 2 do 5 dolarów miesięcznie, ale i pod względem wielu różnych czynników). Trzeba jednak pamiętać, że niektóre serwisy VPN (np. popularny „Hide My Ass”) przetrzymują logi i udostępniają dane agendom rządowym. Autor używa CactusVPN (z uwagi na kombinację ceny, łatwości instalacji, a także dostępności na telefon komórkowy bez dodatkowych opłat), polecane są też choćby VyprVPN czy opcjonalnie: CryptoCat (wtyczka do Chrome, Safari, Firefox, Opera, aplikacji iOS) - umożliwia przesyłanie plików w sposób bezpieczny, w przyszłości także w integracji z chatem Facebooka.

Bitlocker - funkcja Windows, FileVault - funkcja MacOSX. W zależności od wersji systemu operacyjnego Windows, czasami możemy darmo skorzystać z funkcji szyfrowania dysku BitLocker (Windows 10, 8.1 Pro/Enterprise i in.) - jeżeli mamy tę funkcję, trzeba ją włączyć (Panel sterowania -> System i zabezpieczenia -> Szyfrowanie dysków). Użytkownicy Mac powinni włączyć funkcję FileVault. Alternatywą jest darmowy i open source program VeraCrypt (Windows, MacOSX, Linux). Jest on przydatny zwłaszcza jeżeli używa się kilku różnych systemów i chce np. szyfrować dysk zewnętrzny. Do wygodnego szyfrowania pojedynczych plików można użyć darmowego AxCrypt. Uwaga na temat telefonów - o ile użytkownicy iPhone mają domyślnie włączone szyfrowanie danych, o tyle na Androidzie działają tak tylko niektóre telefony (np. Nexus 6 i późniejsze), dlatego trzeba sprawdzić, czy opcja ta jest włączona w ustawieniach zabezpieczeń telefonu. Opcjonalnie - SpiderOak - aplikacja, która służy jako bezpieczny dysk chmurowy, ale jest, niestety od ub.r. płatna (60 dni darmowego testowania 2GB). Uwaga: proszę nie nabierać się na polecaną przez spidersweb.pl chmurę Mega (50 GB darmo) - sam jej twórca przyznaje, że dane nie są tam bezpieczne. Opcjonalnie - Viivo, aplikacja na Windows, MacOSX, Android, iOS. Osoby, które chcą korzystać z dysków chmurowych, ale nie chcą ich zmieniać (choćby dlatego, że mają je darmo), powinny zainstalować program do szyfrowania plików w chmurze, np. Viivo lub Boxcryptor (ten drugi płatny powyżej 2 urządzeń).

Signal - aplikacja zastępująca domyślny program do SMS-ów, umożliwiająca także bezpośrednie rozmowy telefoniczne. W przeciwieństwie do zwykłego telefonu nie da się łatwo podsłuchać rozmowy czy treści SMS-ów, o ile obie strony mają zainstalowany Signal. Jest bardzo łatwy w użyciu, ma przejrzysty interfejs, kod open-source poddawany audytom i polecany przez ekspertów - jego jedyną wadą jest posiadanie centralnego serwera, dlatego warto go używać w połączeniu z Orbot lub VPN. Wersja beta jest też dostępna na komputery stacjonarne. Programów tego typu jest sporo. Signal ma jedne z najlepszych rozwiązań kryptograficznych, jest wygodny, nadaje się dla początkujących, a także załatwia naraz kwestię SMS-ów i połączeń.

Orbot - aplikacja na androida. Program umożliwiający tunelowanie ruchu dla wybranych aplikacji przez sieć Tor. W najbliższym czasie - również opcję VPN (dzięki czemu przekierowywanie ruchu dla dowolnych aplikacji będzie następować bez konieczności uzyskiwania dostępu root).

Na telefonie

VPN - podobnie jak w przypadku komputera, użycie VPN na telefonie jest wysoce użyteczne, bo maskuje treść danych - warto wybrać dostawcę usługi VPN, który nie pobiera dodatkowej opłaty za komórkę. Opcjonalnie - App Ops - aplikacja na Androida, dzięki której możemy ograniczać uprawnienia do naszych danych wybranym aplikacjom. Opcjonalnie - AppLock - aplikacja na Androida umożliwiająca dodatkowe zabezpieczanie wybranych aplikacji hasłem. Opcjonalnie - Orfox - aplikacja na Androida - przeglądarka w wersji beta, kierująca ruch przez sieć Tor, blokująca skrypty i wymuszająca połączenie https, gdy to możliwe. Zdecydowanie polecana, ale ciągle w fazie rozwoju (więc bywają irytujące niedociągnięcia). Dla właścicieli iPhone - Onion Browser - aplikacja na iOS (płatna 0,99 $).

Przypominamy, że nowe przepisy wejdą w życie już 7 lutego. Zgodnie z nimi policja nie będzie musiała udowadniać w sądzie zasadności inwigilacji. Autorzy noweli dodali ustęp, który umożliwia pobieranie danych przez stałe łącze od operatorów telekomunikacyjnych. Dane pozwolą poznać inwigilującym nasze przyzwyczajenia, dowiedzieć się, gdzie i jak długo przebywamy, a przede wszystkim z kim i w jakim celu się kontaktujemy.

| Zapamiętaj! |

| Prof. Jemielniak przypomina, że rozwiązania techniczne nie zwalniają nas z konieczności stosowania tzw. dobrych praktyk, czyli nieotwierania podejrzanych załączników czy linków, instalowania podejrzanych aplikacji, nieużywania aktualnego oprogramowania antywirusowego. Warto też unikać używania nośników pendrive. Zdaniem prof. Jemielniaka, nie powinniśmy używać tych samych haseł do różnych serwisów, a same hasła powinny być kombinacją liter, cyfr i znaków, jak np. wybranie zwrotki z ulubionej piosenki i oparcie hasła na niej, np. „Świat nie wierzy łzom, w życiu tak już jest”, które możemy przerobić na łatwe do zapamiętania hasło „Snw1wztjJ!”. Autor poradnika koncentruje się na głównych założeniach inwigilacji, ale nie na reklamach. Przypomina, że do poufnych transferów nie używać WiFi, ale 3G/4G i przede wszystkim połączenia VPN jeśli już trzeba użyć WiFi. |